Данные 20 млн пользователей бесплатных VPN-сервисов оказались в открытом доступе

Эксперты нашли на открытых серверах данные 20 миллионов пользователей бесплатных VPN-сервисов. Об этом пишет исследовательская группа vpnMentor. В группу риска попали пользователи приложений UFO VPN, Fast VPN, Free VPN, Super VPN, Flash VPN, Secure VPN и Rabbit VPN.

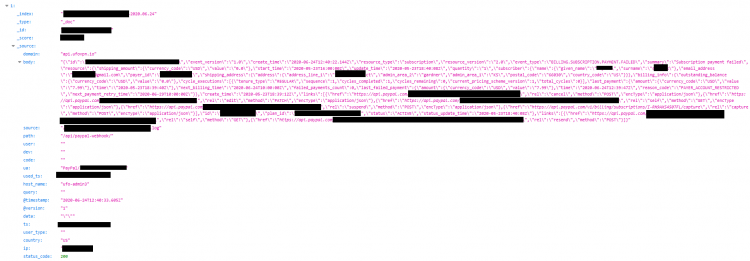

В открытом доступе оказались адреса электронной почты, мобильные идентификаторы, незащищённые пароли, журналы с активностью пользователей и многое другое. Общий объём данных составил 1,2 терабайта. У многих приложений, данные которых оказались в сети, более миллиона скачиваний в Google Play и App Store и высокий пользовательский рейтинг. Кроме этого, разработчики приложений обещали своим пользователям «защиту, идентичную криптосистемам военного уровня».

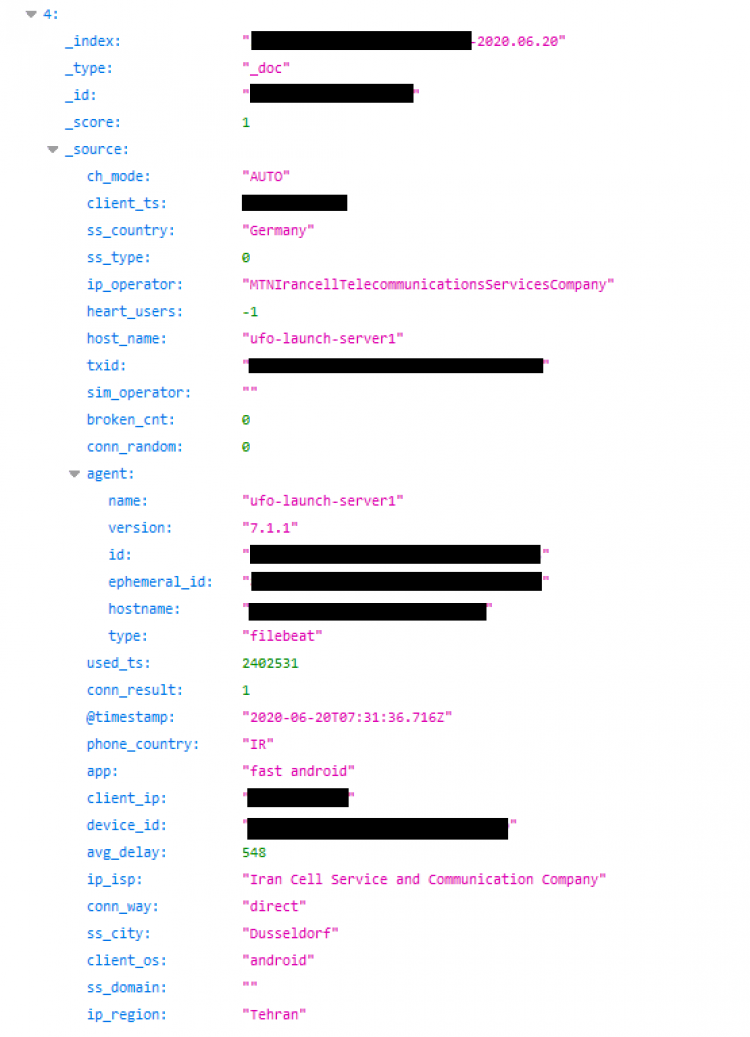

Пример хранения данных одного из иранских пользователей сервиса

Исследователи предполагают, что все приложения, данные которых оказались на открытых серверах, объединяет один владелец. Выяснилось, что у сервисов один получатель платежей в лице Dreamfii HK Limited и один общий сервер Elasticsearch для хранения данных пользователей. Кроме этого, у сервисов единый шаблон записи пакетов данных.

Для проверки базы данных исследователи скачали приложение UFO VPN. После его использования, эксперты нашли данные о своей активности на обнаруженном сервере. Это подтвердило реальность опубликованных сведений.

Пример хранения платёжной информации при оплате через PayPal

Эксперты нашли базу данных 5 июля. Они пытались несколько раз связаться с разработчиками, после чего обратились в HKCERT (Гонконгский координационный центр по реагированию на компьютерные угрозы). 15 июля базу данных закрыли. Исследователи также рекомендовали пользователям вышеупомянутых приложений сменить VPN-сервис.