Сотни различных гаджетов можно незаметно вывести из строя «по воздуху». Видео

Опасные баги SweynTooth

Группа исследователей из Сингапурского университета технологии и дизайна раскрыла информацию о ряде опасных уязвимостей в реализации технологии Bluetooth Low Energy (BLE) в системах на кристалле (System-on-a-Chip, SoC), которые применяются в устройствах как минимум 480 наименований.

Набор из 12 багов, которому присвоили название SweynTooth, позволяет злоумышленнику в радиусе действия Bluetooth LE вызвать зависание устройства с соответствующим модулем беспроводной связи, его перезагрузку или обойти процедуру безопасного сопряжения, чтобы получить доступ к функциям, требующим авторизации.

Согласно отчету экспертов, проблема затрагивают однокристальные системы производства компанией Cypress, Dialog, Microchip, NXP, STMicroelectronics, Telink Semiconductor, Texas Instruments. Однако, как отмечают специалисты, этот список не является исчерпывающим. В него вошли лишь те производители, которые уже выпустили патчи, закрывающие уязвимости SwenTooth в своей продукции. Имена остальных не раскрываются из соображений безопасности пользователей техники на основе «опасных» чипов.

Эксплуатация SweynTooth возможна из-за наличия ошибок в наборах разработчика ПО (Software Development Kit, SDK), а именно в компонентах, ответственных за управление BLE-соединением. Такие SDK поставляются непосредственно производителями SoC.

BLE, напомним, является технологией беспроводной связи, отличающаяся сверхмалым энергопотреблением. BLE включает протоколы, которые обеспечивают безопасное соединение между «простым» устройством (например, умными часами или беспроводными наушниками) и технически более сложным (смартфон или ноутбук).

Какие устройства в опасности

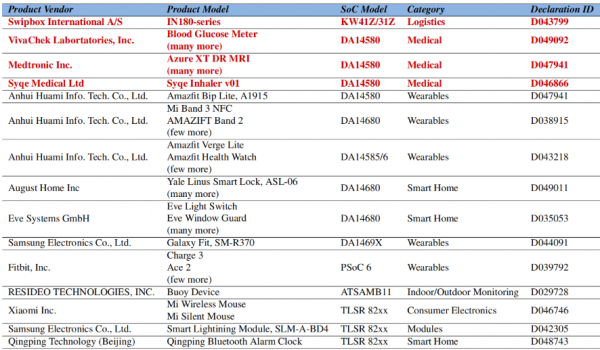

По словам специалистов, масштаб проблемы Sweyntooth огромен: уязвимые SDK были использованы при разработке более чем 480 продуктов, причем, сколько таких гаджетов продано по всему миру, авторы исследования оценить не берутся. Среди них фитнес-браслеты (линейка Fitbit Inspire и Samsung Galaxy Fit), умные розетки и замки, трекеры для домашних животных, системы умного дома (Eve Smart Home), интеллектуальные световые решения.

В ходе эксперимента, записанного на видео, исследователям удалось заставить фитнес-браслет Fitbit Inspire перезагружаться в результате возникновения ошибки переполнения буфера.

Также угрозе подвержена медицинская аппаратура: глюкометры компании Vivacheck Labortatories, кардиостимуляторы Medtronic Azure XT DR MRI и ингаляторы Syqe Inhaler. Ошибки в устройствах такого назначения вызывают наибольшее беспокойство у сингапурских исследователей.

Некоторые устройства из числа уязвимых к SweynTooth

Несмотря на то, что специалисты по безопасности уведомили всех производителей проблемных SoC более чем три месяца назад, далеко не все из них выпустили исправления SDK (одной из таких компаний называют Dialog), не говоря уже о разработчиках конечных устройств, которым потребуется значительно больше времени на разработку обновленных прошивок.

К счастью, как отмечают исследователи, устройства на базе чипов с уязвимыми BLE-модулями нельзя атаковать через интернет – хакерское устройство должно находиться в радиусе действия BLE атакуемого прибора, который не превышает нескольких метров. В противном случае SweynTooth представлял бы собой куда большую угрозу.

Другие Bluetooth-уязвимости

В июле 2019 г. CNews писал об уязвимости в реализации протокола Bluetooth в ОС Microsoft и Apple. Она позволяла определять идентификатор устройств и отслеживать их на постоянной основе. «Дыра» открывалась, когда устройство начинало сигнализировать о своем присутствии в сети. ОС Android оказалась иммунной к уязвимости, потому что редко сообщает о своем присутствии, а больше сканирует чужие сигналы.

В феврале 2020 г. критическая проблема Bluetooth была выявлена на сей раз в ОС Android. Она допускает незаметное для пользователей заражение вредоносным ПО или кражу данных. Исправления вышли, но только для магистральной версии Android. На тот момент еще не все конечные производители успели выпусть патчи для своих устройств.