Из-за «дыр» в Wi-Fi iPhone, Samsung и Xiaomi можно перехватывать чужую переписку

Опасный Wi-Fi

Специалисты компании ESET, работающей в сфере информационной безопасности, выявили уязвимость в Wi-Fi-чипах производства компаний Broadcom и Cypress. Эти модули используются в смартфонах, планшетных компьютерах, роутерах, смарт-динамиках, устройствах интернета вещей и др.

Уязвимость, получившая индекс CVE-2019-15126 и название Kr00k, затрагивает более миллиарда устройств по всему миру. По данным ESET, в группе риска – различная техника производства Apple (iPhone, MacBook, iPad), Samsung (смартфоны и планшеты Galaxy), Xiaomi (линейка устройств Redmi), Huawei и Asus (точки доступа), Google (смартфоны закрытой линейки Nexus), а также одноплатные компьютеры линейки Raspberry Pi (пока проблема выявлена только в Pi 3) и техника Amazon (колонки Echo и электронные книги Kindle).

Суть уязвимости

Эксплуатация Kr00k дает возможность хакерам, находящимся в зоне действия модуля Wi-Fi на уязвимом устройстве, перехватывать и расшифровывать весь передаваемый этим устройством трафик. К примеру, в случае со смартфонами это может быть личная переписка, а с компьютеров могут быть перехвачены рабочие документы, передаваемые по электронной почте. Злоумышленники могут осуществлять атаку даже без подключения к беспроводной сети.

Хакеры могут отслеживать личную переписку, находясь в зоне действия Wi-Fi

Проблема проявляется на гаджетах, использующих протоколы WPA2-Personal или WPA2-Enterprise с алгоритмом шифрования AES-CCMP. При этом устройства, поддерживающие (и использующие) протокол WPA3, взлому посредством эксплуатации Kr00k не подвержены.

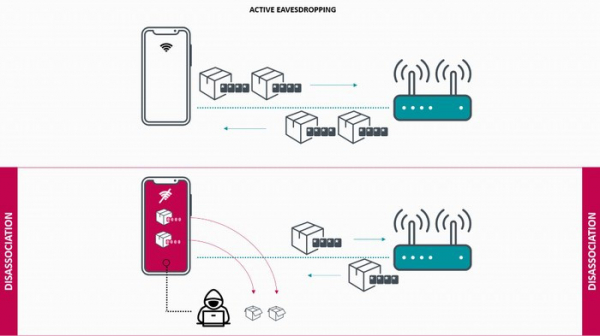

Kr00k использует особенность чипов Broadcom и Cypress: при внезапном временном отключении от беспроводной сети (диссоциации), к примеру, из-за плохого сигнала они, в отличие от модулей других производителей очищают сессионный ключ в памяти и устанавливают «0» в качестве его значения. По словам экспертов ESET, хакеры могут удаленно (в пределах дальности сигнала Wi-Fi) заставить устройство с чипом Broadcom или Cypress перейти в состояние длительной диссоциации и перехватывать передаваемые ему Wi-Fi пакеты и дешифровать весь трафик при помощи «обнуленного» сессионного ключа.

В то же время уязвимость Kr00k не может быть использована для получения хакерами пароля от сети Wi-Fi, к которой подключено уязвимое устройство. Кроме того, злоумышленники не могут осуществлять с ее помощью MitM-атаки.

«Лекарство» существует

Специалисты ESET узнали о существовании уязвимости CVE-2019-15126 несколько месяцев назад, но опубликовали подробности о ней только сейчас. Прежде они сообщили о ней компаниям Broadcom и Cypress, а также производителям техники с уязвимыми Wi-Fi модулями, и многие из них к моменту публикации материала успели выпустить патчи, закрывающие эту брешь.

Общий принцип эксплуатации Kr00k

Заплатки были выпущены для некоторых Android-гаджетов, ПК на Windows и устройств интернета вещей, и эксперты ESET рекомендуют установить самую последнюю версию ПО для них из имеющихся у производителя.

Компания Apple исправила брешь CVE-2019-15126 в прошивках iPad OS 13.2 и iOS 13.2. Проблема также была решена в «яблочных» ноутбуках и десктопах – для защиты от Kr00l следует обновить macOS до версии 10.15.1 или новее.

Другие уязвимости Wi-Fi

Kr00k – не единственная узвимость, которой подвержены современные модули беспроводной связи. Как пишет ресурс ZDNet, схожие возможности хакерам предоставляла брешь KRACK (Key Reinstallation Attacks), выявленная осенью 2017 г. Она позволяла злоумышленникам осуществлять MitM-атаки и затрагивала устройства, использующие протокол шифрования WPA2.

KRACK, в отличие от Kr00k, была более универсальной – она работала против любых устройств, подключенных к Wi-Fi, вне зависимости от производителя чипа и установленной операционной системы. В опасности были гаджеты на Windows, macOS, Android, Linux, iOS и других платформах, включая OpenBSD.

В апреле 2019 г. была обнаружена еще одна брешь, получившая название Dragonblood и подвергающая опасности даже устройства с WPA3. Под этим названием к августу 2019 г. объединились пять уязвимостей, в том числе одна, связанная с отказом в обслуживании , две, приводящие к side-channel утечкам, и еще две проблемы, связанные с даунгрейдом соединений.

Dragonblood были выявлены экспертами в сфере информационной безопасности Мэти Ванхофом (Mathy Vanhoef) и Эялом Роненом (Eyal Ronen). Они уведомили ассоциацию WiFi Alliance, занимающуюся разработкой новых и продвижением существующих стандартов технологии Wi-Fi, и отметили, что исправление этих уязвимостей может повлечь за собой появление нового стандарта WPA3.1.