Google залатала ряд серьёзных дыр в безопасности Chrome, в том числе уязвимость нулевого дня

Три дня назад специалист по безопасности из Google Project Zero Сергей Глазунов сообщил об обнаружении активной уязвимости браузера Chrome через библиотеки FreeType с открытым кодом. Тем самым новая уязвимость, получившая индекс CVE-2020-15999, стала уязвимостью нулевого дня, ибо у разработчиков ПО не было времени на её устранение. Но уже спустя сутки Google выпустила исправленную стабильную версию браузера и рекомендует всем обновить приложение.

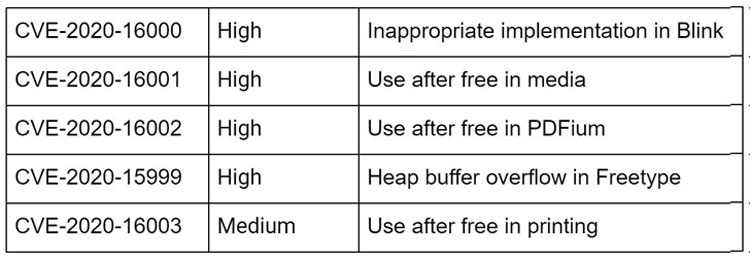

Новая исправленная версия браузера Google Chrome (86.0.4240.111) кроме уязвимости нулевого дня исправляет ещё три серьёзных и одну уязвимость средней тяжести. Но наиболее опасной признана уязвимость нулевого дня, для использования которой исследователи обнаружили активно эксплуатирующийся эксплоит. Именно активная эксплуатация хакерами ещё неизвестной уязвимости заставляет исследователей не позже чем за семь дней после обнаружения публично сообщать о ней.

Чтобы не давать подсказок хакерам, специалисты не раскрывают подробностей механизма работы уязвимости. Краткое объяснение гласит, что в библиотеке FreeType, которая отвечает за отрисовку шрифтов, можно загрузить собственные изображения шрифтов, которые вызовут переполнение буферов и к сбоям в работе памяти, что позволит запускать в атакуемой системе произвольный код.

Уязвимости, устранённые в Google Chrome версии 86.0.4240.111 (последней на сегодня)

Разработчики библиотеки FreeType тоже подготовили 20 октября стабильную и пропатченную от уязвимости нулевого дня версию — 2.10.4. Это поможет всем, кто использует FreeType в своих продуктах быстро обновить приложения. Специалисты Google обнаружили эксплоит с уязвимостью FreeType для атаки на Chrome. Но кто знает, какие приложения с библиотеками FreeType ещё атакованы и будут под угрозой атаки.